На протяжении нескольких дней AIN опубликовал подробности двух похожих историй о краже денег через уязвимости SMS-аутентификации финансовых сервисов. Характерные особенности этих и многих других нашумевших случаев вынуждают по-новому посмотреть на давно известную проблему.

Стоит, наконец, признать, что никакая саморегуляция и корпоративная социальная ответственность не заставит пчёл отказаться от мёда. Увы и ах, только вмешательство регуляторов может заставить финансовые учреждения прекратить порочную практику использования негодных, зато дешёвых (практически бесплатных!) инструментов.

Что случилось

Киевлянка Анна Карачинская стала жертвой классической, эталонной атаки посредством кражи т.н. финансового номера мобильной связи. Пока она пребывала за границей, вечером 8 мая злоумышленники перевыпустили на себя SIM-карту с её номером. Используя штатную функцию восстановления пароля Google Mail с помощью номера мобильной связи, они установили контроль над основным почтовым ящиком. Далее последовали мессенджеры и, самое главное, учётные записи в банковских системах самообслуживания.

Единственным банком, который оказался готов к такой атаке, оказался Monobank. ПроКредит Банк, УкрСиббанк и ПУМБ пали, предоставив злоумышленникам в общей сложности 285 тыс. грн. В комментариях к FB-записи пострадавшей отметилось около десятка человек, которые на протяжении последних недель стали жертвами аналогичных преступлений. Их злоключения описаны, например, здесь, здесь и здесь.

Оказавшись в критической ситуации, г-жа Карачинская обнаружила, что к ней не готовы ни оператор мобильной связи, ни банковские учреждения. Прошло несколько часов, прежде чем Vodafone Украина заблокировал ворованную карту. При этом нормативный срок исполнения заявки на блокировку составляет один рабочий день. Учитывая, что 9 мая был выходным, фактически речь могла идти про двое суток.

Однако блокировка номера не помешала злоумышленникам её снять, причём даже без визита в сервис-центр. На помощь им пришла услуга удалённой замены SIM-карт. Эта услуга по умолчанию активирована для всех номеров предоплаченной связи, о чём г-жа Карачинская узнала только постфактум.

Нужно признать, что никакие усилия оператора по защите её номера от «угона» не могли дать желаемый результат. Дело в том, что пострадавшая использовала номер предоплаченной связи, который даже не зарегистрировала на себя. В этой ситуации угон номера — всего лишь вопрос времени и квалификации злоумышленников.

Герой следующей публикации, американец Шон Кунс не имел даже такой, эфемерной возможности защититься от кражи финансового номера. Дело в том, что стандартная для американских операторов услуга «Authorized SIM Porting», которой воспользовались плохие парни, не предполагает исключений. Обычно им бывает достаточно заявиться в офис оператора и предоставить персональную информацию вроде даты рождения или номера социального страхования своей жертвы. Впрочем, вовсе не обязательно заморачиваться поиском подобной информации. Всегда есть возможность обойтись небольшой, до ста долларов, суммой наличных денег.

В целом индустрия мобильной связи США демонстрирует поразительную, как для развитой страны, неспособность защитить своих абонентов. Кража номеров поставлена на поток и даже многомиллионные штрафы не могут повлиять на ситуацию. Абсолютный рекорд — кража криптовалют на баснословные $216 млн., которая произошла в начале 2018 года.

Стоит отметить, что поведение г-на Кунса не было безупречным. Практически сразу после угона номера он начал получать уведомления о подозрительной активности, но отложил выяснение причин на потом. Хотя криптобиржа Coinbase, где находились его средства, после замены пароля блокирует операции на 24 часа, даже этой щедрой форы оказалось недостаточно.

Завладев номером, на который был завязан Gmail-эккаунт пострадавшего, злоумышленники последовательно установили контроль сначала над почтой, а затем и личным кабинетом Coinbase. Итог — потеря $100 000

Что Анна Карачинская, что Шон Кунс стали жертвами вполне тривиальной, как это ни прискорбно звучит, мошеннической схемы. Они допустили ряд таких же тривиальных ошибок, результатом чего стали крайне болезненные для них потери. В этом плане их случаи весьма схожи. Только размер ущерба различается на порядок: $100 тыс и $10 тыс.

А теперь самый важный нюанс: и г-жа Карачинская, и г-н Кунс являются квалифицированными ИТ-специалистами, не понаслышке знакомыми с вопросами безопасности в этой сфере. И это вынуждает сделать вывод — корень проблемы вовсе не в ошибках пользователей, их глупости или лени.

Проблемой является сама практика использования номеров мобильной связи для аутентификации пользователей критически важных приложений.

Проблема крупным планом

Различие между идентификацией, аутентификацией и авторизацией поясняется здесь. В двух словах аутентификация это установление соответствия между человеком, которого ранее идентифицировали как пользователя (с визитом в отделение и предъявлением паспорта и т.п.), и неизвестным, который пытается воспользоваться банковским счётом через Интернет. Если неизвестный в состоянии предоставить ту информацию, которую банк считает достаточной, его признают законным пользователем (т.е. аутентифицируют) и предоставляют возможность совершать действия, для которых ранее он был авторизован банком.

Кража пользовательских данных и денег через дыры аутентификации по номеру мобильного уже давно приняла масштабы эпидемии не только в Украине, но и за рубежом. В Сети достаточно компетентных, профессиональных разборов этой проблемы, например вот здесь. Однако все эти материалы чересчур пространны и сосредоточены на технических нюансах. Рискну предложить свой взгляд на предмет, выделив главное и опустив излишние подробности. Для удобства восприятия не постесняюсь выделять ключевые тезисы жирным шрифтом.

Сформулируем обсуждаемую проблему так: «почему украинские пользователи финансовых сервисов снова и снова теряют свои деньги из-за кражи их номеров мобильной связи?» Ещё раз — речь будет идти об Украине, примеры из других стран будут упоминаться, но исключительно в качестве иллюстраций.

Внимательное изучение вопроса позволяет выявить несколько причин, которые сделали кражу денег с помощью перевыпуска SIM-карт таким лёгким и популярным делом. Во-первых, даже профессионалы в области кибербезопасности (!!!) до сих пор воспринимают аутентификацию по номеру мобильного телефона как одну приемлемых опций т.н. двухфакторной аутентификации. Примеры этого здесь и здесь. Между тем это грубая ошибка.

Что такое двухфакторная (иногда её называют строгой) аутентификация? При использовании строгой аутентификации для проверки пользователя используется несколько факторов разной природы:

- Фактор знания: некая информация, недоступная окружающим — пароль, ответ на вопрос о девичьей кличке бабушки, серийный номер любимого ствола и т.п.

- Фактор владения: некий артефакт, которым обладает только пользователь (например, мобильное устройство, криптографический ключ и т. д.).

- Фактор неотъемлемости: различные особенности пользователя как сложного биологического объекта — отпечатки пальцев, рисунок радужки глаз, голос и т.д.

Необходимость взломать — украсть или воспроизвести, — несколько разных по своей природе факторов резко уменьшает вероятность успеха для злоумышленников. И вот здесь проявляет себя причина №1: номер мобильной связи попросту не годится как фактор строгой аутентификации.

Для начала эти номера не являются нашей собственностью, даже в случае контрактного подключения. SIM-карта, да, находится в нашем распоряжении (хотя тоже не является собственностью, кстати), мы имеем возможность физически ограничить доступ к ней. Однако SIM-карта не привязана навечно к нашему номеру. Оператор в любой момент может ассоциировать номер с другой SIM-картой, в чём и заключается услуга его восстановления.

Показательно, что этот значимый момент не улавливают даже профессионалы индустрии. Например, общепринятый в США термин SIM porting является неверным по сути, поскольку портируют (переносят) не SIM-карту, а номер. Имеет место подмена сущностей, что, с одной стороны, отражает кашу, которая царит в головах операторов, потребителей и регуляторов, а с другой стороны эту самую кашу провоцирует и поддерживает.

Таким образом, мы ни в каком смысле не контролируем номера мобильной связи, которые используются поставщиками финансовых услуг для аутентификации нас как законных пользователей. В абсолютном большинстве случаев номер мобильной связи не является фактором знания, фактором владения или фактором неотъемлемости. Соответственно, аутентификация по номеру — заведомо слабый, дефектный инструмент обеспечения безопасности.

Что не так с финансовыми учреждениями

Итак, номер мобильной связи — на редкость неудачный инструмент аутентификации пользователей сколь-нибудь значимых сервисов или услуг. Продвигать использование мобильной связи в таком качестве — проявление глупости, жадности или безответственности. Впрочем, не обязательно «или», возможно сочетание всех этих факторов.

К несчастью, эта практика уже много лет является повсеместной на отечественном рынке финансовых услуг. Его бессменный лидер, теперь уже государственный Приватбанк, по-прежнему предлагает перевод денег между картами (версии для голоса и SMS), используя финансовый номер как единственный (!!!) инструмент аутентификации. Каким образом этот сервис используется мошенниками, можно посмотреть в одной из передач программы «Аферисты в сетях».

Мошенники высматривают подходящие предложения на сайтах продаж вроде OLX, предлагают перевести деньги на карту, таким образом выясняя её номер. Затем отправляют жертве фальшивые SMS с уведомлением о пополнении счёта. В случае особого везения они получают в своё распоряжение и номер карты, и финансовый номер жертвы, и товар, который она продавала. Если везёт не очень, у них оказывается номер карты и финансовый номер, к которому она привязана. Завладев путём «восстановления» SIM-карты финансовым номером жертвы, они выводят с её карты все деньги.

Мало того, достаточно иметь доступ к финансовому номеру клиента Приватбанк, чтобы оформить на него полнофункциональную ЭЦП. Какими проблемами это чревато, можно понять на примере одного очень соседнего государства, где набирает масштабы эпидемия мошенничеств с ЭЦП. Получив по липовой доверенности чужую ЭЦП, мошенники оформляют на жертву фирмы-однодневки, используемые для различных махинаций. Более того, уже получил огласку случай переоформления квартиры.

В этом месте стоит сделать паузу и хотя бы бегло ознакомиться с российским опытом. А в России с мошенническими схемами на основе уязвимостей SMS-аутентификации всё намного, намного хуже.

26 млн. рублей это почти 400 тыс. долларов. При этом стоит напомнить, что в России любые услуги мобильной связи персонифицированы, любая кража финансового номера это заведомый криминал. Как и в США, преступники сплошь и рядом не парятся с подделкой документов, предпочитая заплатить сотрудникам операторских компаний.

Много лет наблюдая за тем, что происходит на потребительских рынках РФ, могу смело утверждать, что в родных палестинах царят нравы едва ли не вегетарианские. Происходящее на российском рынке мобильной связи или в банковской сфере можно назвать беспределом, настолько нагло и масштабно там воруют деньги. Казалось бы, парадокс, российские банки традиционно отставали от украинских в части разного рода «инноваций». Например, лидер российского рынка, Сбербанк только сейчас собрался облагодетельствовать своих клиентов возможностью снимать деньги в банкомате без карты, только по номеру телефона. В Приватбанке эту дыру для мошенников открыли уже лет пять или шесть назад.

Единственная причина, по которой украинцы не стакиваются с мошенническими действиями в таких масштабах, как россияне, это бедность украинского рынка, отсутствие не нём сопоставимого количества денег

Киберпреступность давно уже имеет форму высокопрофессиональной деятельности, хорошо организованной, структурированной и нацеленной на максимальный экономический результат. Учитывая фактическое отсутствие в Сети межгосударственных барьеров, преступники предпочитают инвестировать своё время и другие ресурсы в те рынки, где отдача выше. Будучи одной из самых бедных стран Европы, Украина попросту не выдерживает конкуренции с Россией. Впрочем, кража денег с банковских карт путём завладения финансовым номером быстро становится в Украине (если уже не стала) тривиальным занятием, уделом начинающих воришек и мелких прохвостов.

Пришло время громко, без обиняков назвать украинские финансовые учреждения вольными или невольными соучастниками подобных мошенничеств. Основанием для этого являются следующие факты:

- пользовательские договоры, которые приходится подписывать клиентам, напрочь игнорируют данные риски. Например, у клиентов нет обязательства использовать именно персонифицированные услуги мобильной связи;

- финансовые учреждения не желают предпринимать для защиты своих клиентов даже такие элементарные шаги как обмен информацией с операторами связи. Между тем это позволило бы операторам выявить тех своих абонентов, которые находятся в группе риска;

- финансовые учреждения не предоставляют своим абонентам возможность принудительно заблокировать использование мобильного телефона для аутентификации.

Как результат, в случае угона клиент оказывается подобен рыбе, выброшенной на берег. Он кругом виноват, хотя не имеет никакого влияния на ситуацию.

Финансовые учреждения имеют прямой, самый что ни на есть непосредственный интерес навязывать своим клиентам заведомо ущербные инструменты аутентификации

Когда первопроходец в этом направлении, Приватбанк десять лет назад вводил аутентификацию по номеру мобильной связи, его акционеры (те самые, да) и менеджмент (тоже очень приличные люди) ставили перед собой задачу подмять под себя весь массовый рынок. Им был нужен гигантский пылесос, способный дотянуться до самых худых и дырявых карманов. Риски и сколь-угодно масштабные потери клиентов ввиду изъянов процедур безопасности не рассматривались как ограничение.

Во главу угла ставились простота и удобство, потому что это обеспечивает максимальные охват и экономический результат. В рамках той модели отношений, которую навязали украинцам инноваторы из Привабанка, вся ответственность за любые проблемы с финансовыми номерами мобильной связи возлагается на самих клиентов. Или на операторов связи, если клиенты смогут это доказать. Показательно, что когда бывшие менеджеры Привата принялись за свой новый проект, Монобанк, они использовали совершенно иные подходы к безопасности клиентских денег.

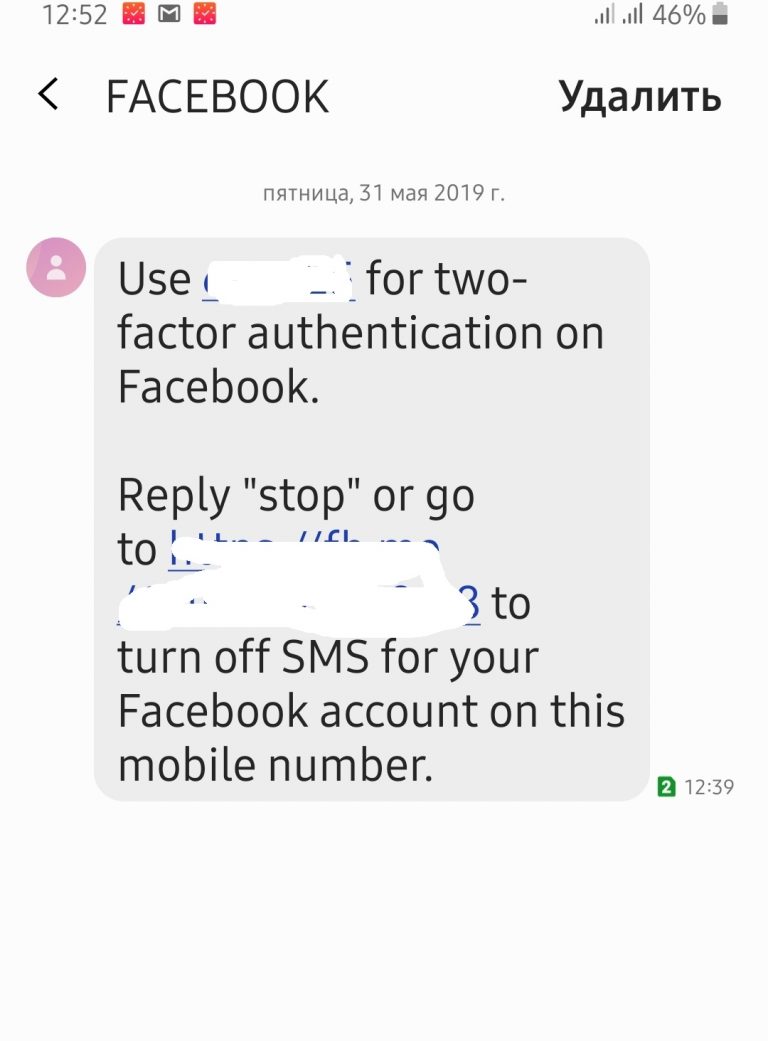

Впрочем, что взять с разнокалиберных дельцов постсоветского пространства, если даже гранды глобального бизнеса вроде Facebook несмотря ни на что продолжают морочить голову своим пользователям, заявляя им SMS в качестве одного из вариантов двухфакторной аутентификации. В это не хочется верить до такой степени, что даже эксперты утверждают обратное. Однако, увы, дело обстоит именно так. Для сравнения Alphabet (бывший Google, Inc.) всё таки говорит про аутентификацию двухэтапную.

В 2016 году National Institute of Standards and Technology подготовил предварительную версию своих рекомендаций по вопросам мультифакторной идентификации в цифровых средах. Среди прочего он содержал вполне однозначное осуждение практики использования в этих целях SMS. Американская ИТ-индустрия во главе с вышеупомянутыми грандами стала на дыбы. В результате NIST пошёл на попятную и существенно смягчил свою позицию, несмотря на очевидный вред данной практики для массовой аудитории. Подробности этой истории можно найти здесь, здесь и здесь.

Что не так с операторами

Операторы мобильной связи наряду с пользователями банковских услуг оказались заложниками алчности и безответственности финансовых учреждений. Последние создали и уже который год наслаждаются ситуацией, при которой один из наиболее сложных и затратных аспектов их бизнеса — аутентификация пользователей систем удалённого обслуживания, — основывается на де-факто бесплатных для них услугах мобильной связи. Развивая удалённое обслуживание, банки и «микрофинансовые организации» экономят не только на отделениях и операционистах, но даже на процедурах безопасности.

Помимо своей воли операторы оказались в ситуации, когда им приходится обеспечивать критические функции — аутентификацию пользователей финансовых услуг, — с помощью негодных средств, без компенсации своих издержек и даже без договоров с выгодополучателями

Технологии мобильной связи предусматривают много разного, включая изощрённые средства аутентификации. Однако эти средства не входят в тот базовый набор услуг, который операторы предоставляют по умолчанию. Это не телефония, не SMS и не передача данных. Более того, цели и приоритеты традиционного бизнеса мобильной связи входят в противоречие с идеей использовать его услуги как инструменты безопасности.

Различные, но одинаково важные для оператора группы абонентов выдвигают ему взаимоисключающие требования. Для пользователей предоплаченных услуг, в общем случае, важна минимизация затрат времени и сил. Поэтому чем проще любые процедуры, тем лучше. Между тем пользователи финансовых номеров ожидают прямо противоположного, что оператор затратит как можно больше времени и сил, выясняя личность заявителя, будет перестраховываться и т.п.

Операторы мечутся, совершая противоречащие друг другу шаги, дабы успокоить наиболее значимую в данный момент часть своих абонентов. Vodafone Украина предложил услугу удалённой замены SIM-карт весной 2018 года, чтобы по случаю развёртывания 4G-сетей дать возможность миллионам абонентов с минимальными усилиями мигрировать на USIM-карты. Через полгода компании пришлось дать возможность блокировать эту опцию, чтобы защитить абонентов от угона номера. А потом пришла весна 2019-го и мошенники совершили целый ряд успешных атак на банковские счета, используя удалённую замену SIM-карт как способ угона номера. Спасаясь от вала обвинений в пособничестве преступникам, компания вовсе отказалась от этой практики. Vodafone Украина можно только посочувствовать — на её месте мог оказаться любой из операторов «большой тройки».

Подведём итоги

Повсеместная практика аутентификации по номеру мобильной связи является огромных размеров дырой в системе безопасности, на которую вынуждены полагаться клиенты украинских финансовых учреждений. Связанные с этим риски лежат преимущественно на самих клиентах — такова целиком осознанная политика этих учреждений.

Особенности общедоступных услуг мобильной связи, на которых финансовые учреждения выстроили систему безопасности своих клиентов, не позволяют устранить угрозу со стороны мошенников. Даже персонификация, то ли путём перехода на контрактное обслуживание, то ли путём регистрации на своё имя номера предоплаченных услуг, не является панацеей. Она всего лишь уменьшает риск угона финансового номера и последующие судебные издержки жертвы.

За последние десять лет поставщики самых разных услуг, включая крупнейшие международные компании инвестировали колоссальные ресурсы в то, чтобы сформировать у массовой аудитории привычку рассматривать аутентификацию по номеру мобильной связи как вполне адекватный инструмент. Они прямо заинтересованы в том, чтобы эта привычка сохранялась как можно дольше.

Использование дефектных, но простых и удобных для массового пользователя процедур безопасности обеспечивает поставщикам финансовых услуг значимый экономический результат. Если необходимо, они готовы жертвовать интересами клиентов снова и снова.

Адекватное государственное регулирование и внешнее принуждение — единственный способ защитить интересы десятков миллионов жителей Украины, пользователей финансовых услуг.

Что же делать?

К счастью, проблема не является безнадёжной. Более того, существует несколько вариантов её решения. Более того, просматривается возможность достаточно быстрого, в течении нескольких месяцев, начала необходимых трансформаций.

Для начала кто-то должен достаточно громко и внятно заявить о наличии проблемы. Это могут быть представители негосударственного сектора, это могут быть объединения участников рынка, политики, наконец.

Далее уже со стороны операторов мобильной связи должна прозвучать готовность и желание обеспечить аутентификацию пользователей надлежащим образом. Операторам также стоит, наконец, прямо и без обиняков заявить, что безопасность стоит денег. Предложить людям задуматься над простым вопросом — сколько денег, по их мнению, должен получать человек, обладающий полномочиями сделать дубликат от сейфа, где лежат ваши сто тысяч долларов? Миллион долларов? Двести шестнадцать миллионов?

Наиболее эффективным элементом полноценной двухфакторной аутентификации в настоящее время считаются цифровые артефакты (токены), использующие т.н. сильную криптографию (на базе открытых ключей). Такие артефакты имеют вид специального хранилища, USB-брелка или SIM-карты, в котором хранится заведомо уникальный и неизвлекаемый цифровой ключ. Доступ к функциям ключа защищён PIN-кодом или биометрическим датчиком.

…и подороже, но и максимально защищённые

Чтобы обойти двухфакторную защиту на основе такого токена, злоумышленникам необходимо, во-первых, найти способ обойти первый барьер — пароль или биометрию, — затем, во-вторых, физически завладеть токеном и, в-третьих, обойти его защиту в виде PIN-кода или отпечатка пальца. Это аналогично краже ключа от сейфа с тем отличием, что у ключа нет PIN-кода.

Очевидно, что абсолютное большинство пользователей хотело бы сохранить возможность аутентификации без использования отдельных устройств вроде USB-брелков. На этот случай уже сейчас в Украине доступны полноценные криптографические токены в виде MobileID. Это, по сути, давно знакомая украинцам ЭЦП, встроенная в SIM-карту.

Потенциально ещё более интересным решением представляется Mobile Connect, разработанная под эгидой GSM Association система управления пользовательской идентичностью. Её функциональность весьма разнообразна, в нашем случае достаточно остановиться на том как реализуется там аутентификация пользователей в сторонних приложениях.

Как и раньше, основным идентификатором выступает привычный всем номер мобильной связи. Однако в данном случае оператор знает, что номер всего лишь общедоступный указатель на совершенно конкретную SIM-карту и проверяет её наличие в телефоне, с которого отправлен запрос. Поэтому угон номера становится бесполезен для мошенников, запросы на авторизацию не будут исполняться. SIM-карта оказывается полноценным элементом двухфакторной аутентификации, как это и должно быть. Ключом в вашем кармане.

Если SIM-карта с поддержкой MobileID или Mobile Connect вставлена не в смартфон, а в кнопочную звонилку, устраняется основной риск пользования этими вариантами аутентификации. Ввиду отсутствия операционной системы и возможности открывать сообщения с упругими сиськами исчезает риск заражения устройства вирусами. В руках пользователя оказывается, по сути, тот же криптографический токен, причём не с одним PIN-кодом, а с тремя — самого приложения аутентификации, включения телефона (SIM-Lock) и клавиатуры.

Ссылаясь на всё вышесказанное, заинтересованные лица и группы лиц могут лоббировать появление следующих нормативных обязанностей для поставщиков финансовых услуг:

- поддержка MobileID и Mobile Connect как индустриального стандарта аутентификации. Каждое учреждение обязано обеспечить возможность аутентификации с использованием надёжных инструментов;

- возможность для пользователя отключить аутентификацию по номеру мобильной связи. Те пользователи, которые обзавелись надёжными средствами аутентификации, должны иметь возможность заблокировать ненадёжные, т.е. закрыть дыру, через которую могут залезть воры;

- предоставление операторам связи списка номеров, которые используются для аутентификации. Финансовые учреждения обязаны предоставлять операторам данные о тех номерах, которые точно требуют повышенного внимания. Это позволит избежать ситуации, когда операторы усложняют жизнь всем, включая тех, кому это вообще не нужно;

- информирование пользователей о рисках в связи с использованием мобильной связи. Финансовые учреждения обязаны предоставлять своим клиентам информацию о том, какие риски возникают при использовании мобильной связи — типовые угрозы, сценарии, накопленную статистику проблем и реалистичные оценки их вероятности;

- деактивация по умолчанию самой возможности аутентификации по номеру мобильной связи. По умолчанию финансовые учреждения обязаны предлагать новому клиенту надёжные инструменты аутентификации, благо они давно существуют. Если новый клиент выражает своё информированное согласие сыграть в рулетку, аутентифицируясь по телефону, тогда пожалуйста. Но только если он сам об этом попросил, отказавшись от альтернатив.

Первые два требования составляют программу-минимум, остальное является весьма желательным.

В заключение хочется процитировать один из упомянутых в начале обзоров:

Хорошо заметна разница в подходах российских и американо-европейских законодателей к защите персональных данных пользователей программ и сервисов. Российские говорят: дорогие владельцы сервисов, делайте что хотите и как хотите, но если ваш админ сольет базу, то мы вас накажем. За рубежом говорят: вы должны внедрить комплекс мер, который не позволит слить базу. Именно поэтому там вовсю внедряются требования к наличию строгой двухфакторной аутентификации.